El oficialismo avanza con una ley que redefine roles y limita la protesta docente.

La Justicia indaga sobre dónde estuvo el teléfono de Fernando André Sabag Montiel después de su detención y sobre el extraño alerta de reseteado de fábrica. Los investigadores confían en recuperar el material

Nacionales05/09/2022 Berisso Ya

Berisso Ya

La investigación por el atentado contra la vicepresidenta Cristina Kirchner tomó un repentino giro este fin de semana, cuando parte de las claves del avance de la causa radicaba en descubrir qué había en el teléfono celular de Fernando André Sabag Montiel, el acusado del intento de homicidio, y se encontraron con que el aparato había sido “reseteado” de fábrica, después de varios intentos frustrados de desbloquearlo. Si eso fue consecuencia de un sistema remoto que se accionó en el teléfono o fruto de una torpeza de alguien que lo manipuló es lo que estaban tratando de explicar este domingo los peritos que fueron convocados de urgencia a tribunales.

Para intentar reconstruir lo que pasó, hay que retrotraerse al jueves a la noche, cuando una persona -que resultó ser Sabag Montiel- le apuntó con una vieja Bersa calibre 32 en la cara a la Vicepresidenta. El disparo no salió porque no había una bala en la recámara. Los militantes lo corrieron cuando quiso escapar y lo pusieron a disposición de la Policía Federal. En ese momento se le secuestró el celular Samsung Galaxy A50, que usaba y llevaba en la campera. Según se pudo reconstruir, el teléfono se habría quedado sin batería. No está claro a qué hora llegó al juzgado en sobre cerrado.

Durante la madrugada del viernes, la jueza María Eugenia Capuchetti fue recibiendo las primeras actuaciones. Con el aval del fiscal Eduardo Taiano -que por esas horas estaba suplantando a Carlos Rívolo, quien estaba en viaje desde Ushuaia en ese momento-, los expertos de la Policía Federal llegaron al tercer piso de Comodoro Py 2002 para abrir el teléfono. Fue una decisión del juzgado hacerlo con esa fuerza. También que se hiciera en Tribunales y no en las dependencias de la Policía Federal. Buscaban darle celeridad.

De acuerdo a las fuentes consultadas, del teléfono se extrajeron la tarjeta SIM y la memoria externa. Y se encendió el aparato para poder acceder al contenido. Una versión señala que se puso en modo avión. Hubo idas y vueltas porque no había un equipo de Tribunales que sirviera. Tuvieron que ir a buscar otra computadora.

En ese momento, hubo varios intentos fallidos cuando se intentó usar el sistema del software de origen israelí denominado UFED, siempre en presencia de personal judicial. No se pudo acceder. Con la medida con resultado negativo, el teléfono se procedió a guardar en el mismo sobre del que había salido. Y quedó en la caja fuerte del juzgado.

De ahí, a las 7.30 del viernes, la jueza se fue con Taiano y con Rívolo -que recién aterrizaba- hasta la casa de Cristina Kirchner para ver las cámaras de seguridad que había en la zona. Volvieron a Comodoro Py. Siguieron ordenando diligencias. Al rato Capuchetti y Rívolo volvieron a la casa de Cristina Kirchner a tomarle declaración como testigo. Regresaron a Py. A las 18.30 salieron hacia la sede de Policía Federal en la calle Cavia para cumplir con la indagatoria del detenido, que se negó a declarar frente al defensor oficial, Juan Martín Hermida. Allí también rechazó dar la clave del teléfono. Volvieron entonces a tribunales.

Para ese momento, desde el juzgado ya había llamado a la Policía de Seguridad Aeroportuaria para saber si, con el equipamiento de esa fuerza, podía acceder al celular. Le dijeron que sí porque tienen un sistema más actualizado que el de la PFA. A última hora del viernes, un auto salió desde Comodoro Py con un secretario y una cabo de la Policía Federal, que cumple custodia de la jueza y es de máxima confianza de la funcionaria, rumbo a la sede de la PSA en Ezeiza.

Según las fuentes consultadas por Infobae, en el acta de la PSA quedó asentado que el teléfono fue recibido de manos de la cabo “encendido y en un sobre abierto”. Atrás tenía adjunta la tarjeta SIM y la memoria. En la pantalla se veía la marca del celular, como cuando queda frustrado el inicio de arranque. No estaba en modo avión. Personal de la PSA se comunicó con el juzgado, que indicó que se procediera a la apertura. Cuando el equipo fue conectado a los equipos de la fuerza para la extracción de la información, se detectó que el celular había sido reseteado de fábrica. Así se informó al juzgado.

Fue entonces que esta mañana fueron llamados a declarar dos técnicos de la Policía de Seguridad Aeroportuaria (PSA) para intentar explicar lo que pasó y si la información se puede recuperar. También esperan a los expertos de la Policía Federal que habían manipulado antes el teléfono. Quieren saber cómo fue que apareció reseteado de fábrica y si fue una impericia quién tuvo la culpa.

En el juzgado confían en poder acceder a la información, pero no descartan hacer consultas en Estados Unidos si aquí no pudiera lograrse. Es temprano para saber si las pruebas que se puedan encontrar adentro del teléfono se perdieron. Las fuentes judiciales insisten en que la cadena de custodia del dispositivo no se vulneró porque siempre estuvo bajo la órbita del juzgado. Hasta el momento, la defensa oficial no hizo planteos sobre esa hipótesis.

El oficialismo avanza con una ley que redefine roles y limita la protesta docente.

El Ejecutivo rechaza nuevos créditos y cuestiona la agenda de Axel Kicillof en plena disputa política.

Entre los organismos bajo análisis figuran la Anses, el Inta, el Inti, el Indec, el Conicet, la Oficina Anticorrupción, la Coneau, el Archivo General de la Nación, la Conadis, el Enargas, el Enre y el Enacom.

El oficialismo busca sostener la agenda de Milei y aprovechar el recambio legislativo del 10 de diciembre.

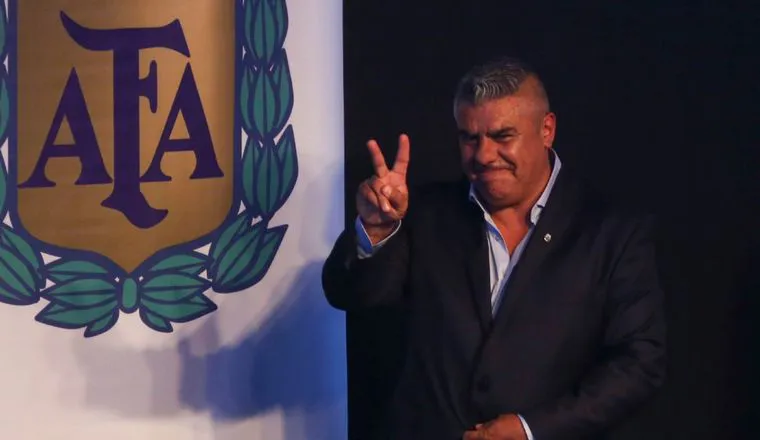

El presidente de la AFA atraviesa su peor momento: la Sur Finanzas, empresa vinculada a él, fue denunciada por la Dirección General Impositiva (DGI) por maniobras de lavado de dinero y evasión fiscal por más de 818.000 millones de pesos.

El documento en el que se ampara la AFA para sancionar al conjunto albirrojo es el Boletín N°6625, cuya fecha data del 12 de febrero del 2025, pero cuando se ingresa a los detalles del PDF se observa que fue creado el 23 de noviembre a las 19:21, en pleno encuentro entre el “Pincha” y Rosario Central.

En este sentido, los comercios adheridos recibirán bonos de fin de año para entregar a los compradores y el afiche promocional del evento. Además, estará Papá Noel, habrá shows, música y más.

En el caso de Nochebuena y Navidad, la restricción regirá desde las 22 del martes 24 de diciembre hasta las 6 de la mañana del miércoles 25.

Estas unidades, fueron otorgadas gracias Fondo de Fortalecimiento de Seguridad llevado adelante por el Ministerio de Seguridad de la Provincia de Buenos Aires.

Un hombre de 34 años quedó detenido en Berisso tras intentar robar la camioneta de un joven de 24 que lo vió y lo mantuvo inmóvil a punta de pistola.

El cambio de carátula se dispuso tras la evolución médica del herido, un hombre de 29 años que permanece internado con compromiso severo en la tráquea.

El Servicio Meteorológico Nacional anticipó cómo estará el clima durante el miércoles 24 y el jueves 25.